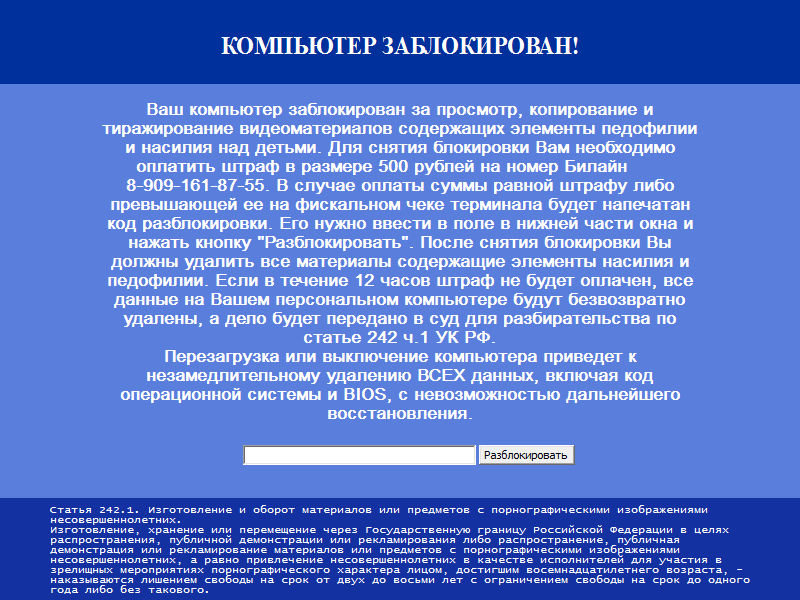

Trojan.Winlock (Винлокер) — семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой, и требующих перечисление денег злоумышленникам за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей).

Варианты действий

- Ни в коем случае нельзя выполнять требования злоумышленников. Следует помнить, что стоимость SMS может доходить до нескольких десятков долларов независимо от указанной в «интерфейсе» вируса. Практически во всех случаях после отправки SMS обещанный код разблокировки не приходит.

- В случае предлагаемой оплаты по SMS можно позвонить в службу поддержки контент-агрегатора, которому принадлежит номер. Часто они могут сообщить код разблокировки.

- При возможности воспользоваться онлайн-сервисами подбора кода разблокировки на сайтах производителей антивирусного ПО.

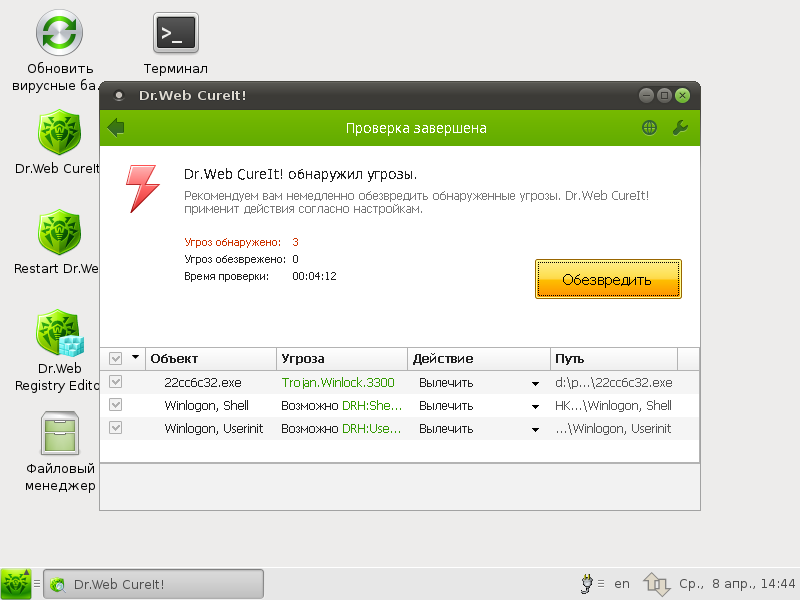

- Произвести полное сканирование компьютера антивирусной утилитой со свежими обновлениями антивирусной базы (например, «одноразовым» антивирусом Dr.Web CureIt или Kaspersky Virus Removal Tool, скачать его желательно со «здорового» компьютера, даже в случае успешной разблокировки системы подбором кода).

- Если вирус блокирует доступ к определённым ресурсам Интернет (обычно к популярным социальным сетям и сайтам с антивирусным ПО), необходимо удалить лишние записи (кроме строки «127.0.0.1 localhost») из файла C:\WINDOWS\System32\drivers\etc\hosts и очистить кэш DNS (командой ipconfig /flushdns от имени администратора), а также очистить cookies и кэш в браузере.

- В некоторых случаях помогает перестановка даты в BIOS на пару лет назад.

- При полной блокировке можно загрузиться в систему с помощью LiveCD и попытаться удалить трояна при помощи антивирусов.

- Открыть диспетчер задач (если это возможно). Посмотреть процессы на предмет подозрительных. Попробовать завершить процесс. Скорее всего, процесс перезапустится. Перезагрузиться в безопасном режиме и удалить программу вручную.

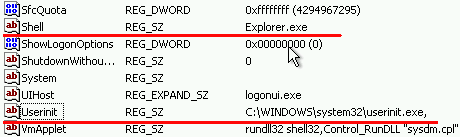

- Если троян блокирует обычный безопасный режим, то при нажатии клавиши F8 необходимо выбрать безопасный режим с поддержкой командной строки. На данный момент времени большинство Винлокеров не способны его заблокировать. После загрузки надо запустить редактор реестра при помощи команды regedit и искать там подозрительные записи. В первую очередь, необходимо проверить ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, в частности в параметре Shell должно быть написано explorer.exe, а в параметре Userinit — C:\WINDOWS\System32\userinit.exe, (обязательно с запятой). Если там всё в порядке, необходимо проверить этот же путь, но в ветке HKEY_CURRENT_USER. Также желательно проверить ветки, в которых прописаны автозагружаемые программы, например, HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run. В случае обнаружения подозрительных записей их необходимо заменить на стандартные значения (в случае с автозагрузкой удалить). После перезагрузки и входа в систему трояна можно удалить вручную по уже известному пути. Этот способ хоть и эффективен, но подходит только для опытных пользователей.

- Кроме того, некоторые трояны заменяют собой один из файлов userinit.exe, winlogon.exe и explorer.exe в соответствующих каталогах. Рекомендуется восстановить их из дистрибутива или каталога C:\WINDOWS\System32\DLLCACHE.

- Троян может создавать раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\userinit.exe, где прописывает вызов своего исполняемого файла (чаще всего debug.exe), а для возобновления работы системы необходимо удалить данный раздел[1].

- Одна из последних версий трояна не делает ничего из вышеперечисленного, а создает файл с именем по типу 0.5887702400506266.exe в корневой папке профиля пользователя и прописывает в реестре по адресу любой ветки, откуда может производиться автозапуск (например, HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options) раздел с непонятным именем. Если на компьютере есть второй профиль администратора, то его легко вычистить, зайдя из под другого профиля, просто удалив файл и ветку реестра. Однако было замечено, что бесплатные и платные антивирусы не реагируют на файл. Также можно найти и удалить этот файл, войдя в Windows через безопасный режим.

СЕМЬ СПОСОБОВ УДАЛЕНИЯ TROJAN WINLOCK

Количество вредоносных программ, проникающих в компьютеры пользователей Интернета, блокирующих операционную систему и требующих отправки SMS или перевода злоумышленникам денежных средств, постоянно растёт. Вы наслаждаетесь Интернет-сёрфингом, и вдруг на экране появляется злосчастное окно, ограничивающее функционал компьютера вплоть до того, что единственным его предназначением становится выступление в роли креативного ночника. Это Trojan Winlock. Что с этим делать? Существуют, по меньшей мере, 7 способов решения этой проблемы — на любой вкус и замысел создателей вируса.

1 способ.

Наипростейший способ избавиться от старых версий вируса.

1. Зайдите в BIOS (многократно нажимайте «Del» во время загрузки, реже это могут быть клавиши «F10», «F12» или другие).

2. Переведите системное время на неделю вперёд (или на неделю назад).

3. Запустите Windows. Если вирус отключился, проверьте систему хорошим антивирусом.

2 способ.

На сайте Dr. Web представлены коды разблокировки системы.

1. Зайдите на страницу https://www.drweb.com/xperf/unlocker/ и введите в строку номер телефона или кошелька, куда просят перевести средства или отправить смс. Предложенный код введите в окне вирусного приложения.

2. Или выберите скриншот, изображающий окно вашей версии вируса, на странице https://www.drweb.com/xperf/unlocker/gallery/. Вам также будут предложены варианты кодов.

3 способ.

1. На рабочем компьютере скачайте AVZ и запишите на диск или флешку.

2. Загрузите систему заражённого компьютера в безопасном режиме + командная строка (многократно нажимайте «F8» во время загрузки, в предложенном меню выберите «Безопасный режим с поддержкой командной строки» и подтвердите нажатием «Enter»).

3. Подождите загрузки системы и появления командной строки. Вставьте носитель с AVZ.

4. Введите в командную строку «explorer» и нажмите «Enter». Должно открыться окно «Мой компьютер».

5. Запустите двойным щелчком avz.exe с флешки или диска.

6. Выберите «Файл» — > «Мастер поиска и устранения проблем». В следующем окне – «Системные проблемы» — > «Все проблемы» — > кнопка «Пуск».

7. Поставьте все галочки, кроме «Отключено автоматическое обновление системы» и всех, которые начинаются с «Разрешен автозапуск с...». Нажмите «Исправить отмеченные проблемы».

8. Выберите «Настройки и твики браузера» – > «Все проблемы». Поставьте все галочки и нажмите «Исправить отмеченные проблемы».

9. Выберите «Приватность» – > «Все проблемы». Отметьте галочками все пункты и нажмите «Исправить отмеченные проблемы», затем «Закрыть».

10. Выберите в AVZ «Сервис» – > «Менеджер расширений проводника», в новом окне снимите галочки со всех пунктов, написанных чёрным цветом. На зелёных – оставьте.

11. Запустите «Сервис» – > «Менеджер расширений IE» и нажатием крестика удалите все строки списка.

12. Перезагрузите компьютер. Вирус должен быть обезврежен.

13. Проверьте систему хорошим антивирусом.

4 способ.

Тоже с использованием AVZ, но ход действий немного другой.

1. На рабочем компьютере скачайте AVZ и запишите на диск или флешку.

2. Загрузите систему заражённого компьютера в безопасном режиме + командная строка (многократно нажимайте «F8» во время загрузки, в предложенном меню выберите «Безопасный режим с поддержкой командной строки» и подтвердите нажатием «Enter»).

3. Подождите загрузки системы и появления командной строки. Вставьте носитель с AVZ.

4. Введите в командную строку «explorer» и нажмите «Enter». Должно открыться окно «Мой компьютер».

5. Запустите двойным щелчком avz.exe с флешки или диска.

6. Выберите «Файл» – > «Выполнить скрипт».

7. В открывшееся окно вставьте скрипт (место «Ваш_аккаунт» вставьте имя вашего аккаунта в системе, например, «Dima», «Home» или что-то другое – то имя, под которым вы входите в систему):

SearchRootkit (true, true);

SetAVZGuardStatus (True);

QuarantineFile ('C:\Documents and Settings\Ваш_Аккаунт\Local Settings\Temporary Internet Files\Content.IE5\FNM62GT9\lexa2[1].exe','');

QuarantineFile ('C:\RECYCLER\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe','');

QuarantineFile ('C:\Program Files\AskBarDis\bar\bin\askBar.dll','');

DelBHO ('{638E9359-625E-4E8A-AA5B-824654C3239B}');

DelBHO ('{1A16EC86-94A1-47D5-A725-49F5970E335D}');

QuarantineFile ('C:\Documents and Settings\All Users\Application Data\zsglib.dll','');

QuarantineFile ('C:\Documents and Settings\All Users\Application Data\phnlib.dll','');

QuarantineFile ('Explorer.exe csrcs.exe','');

QuarantineFile ('C:\WINDOWS\System32\drivers\68ed4e7b.sys','');

DeleteFile ('C:\WINDOWS\System32\drivers\68ed4e7b.sys');

DeleteFile ('Explorer.exe csrcs.exe');

DeleteFile ('C:\Documents and Settings\All Users\Application Data\phnlib.dll');

DeleteFile ('C:\Documents and Settings\All Users\Application Data\zsglib.dll');

DeleteFile ('C:\Program Files\AskBarDis\bar\bin\askBar.dll');

DeleteFile ('C:\RECYCLER\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe');

DeleteFile ('C:\Documents and Settings\Ваш_Аккаунт\Local Settings\Temporary Internet Files\Content.IE5\FNM62GT9\lexa2[1].exe');

DelBHO ('{1F460357-8A94-4D71-9CA3-AA4ACF32ED8E}');

DelBHO ('{3041d03e-fd4b-44e0-b742-2d9b88305f98}');

DelBHO ('{201f27d4-3704-41d6-89c1-aa35e39143ed}');

DelCLSID ('{28ABC5C0-4FCB-11CF-AAX5-81CX1C635612}');

DeleteFileMask ('C:\Documents and Settings\Ваш_Аккаунт\Local Settings\Temporary Internet Files\Content.IE5', '*.*', true);

BC_ImportDeletedList;

ExecuteSysClean;

BC_Activate;

RebootWindows (true);

end.

8. Нажмите «Запустить».

9. Перезагрузите компьютер. Вирус должен быть обезврежен.

10. Проверьте систему хорошим антивирусом.

5 способ.

Можно также использовать программу LiveCD от Dr. Web. С её помощью можно с CD-диска можно просканировать систему и разблокировать систему от Winlock.

Для этого придётся скачать образ программы и записать его на диск.

1. Скачайте образ — LiveCD или LiveUSB.

2. Скачайте программу для записи образа. Например, SCDWriter.

3. Вставьте в привод чистый диск.

4. Запустите SCDWriter и выберите «Диск» — > «Записать ISO-образ на диск».

5. Найдите на диске скачанный образ программы LiveCD (формат .iso), выставьте скорость записи, запустите процесс и ждите окончания.

4. Перезагрузите компьютер, чтобы зайти в BIOS (многократно нажимайте «Del» во время загрузки, реже это могут быть клавиши «F10», «F12» или другие).

6. Найдите в BIOS раздел, в названии которого присутствует «Boot», и выберите ваш CD-ROM в качестве первого источника для загрузки.

7. Сохраните изменения и перезагрузите компьютер. Он загрузится с диска.

8. В открывшемся меню выберите первый пункт.

9. Запустите Dr.Web Scanner и нажмите кнопку «Start» для начала сканирования.

10. Дождитесь окончания поиска и удалите найденные антивирусы.

6 способ.

Подобный антивирус можно удалить при помощи скриптов Kaspersky Virus Removal Tool.

1. На рабочем компьютере скачайте Kaspersky Virus Removal Tool и запишите диск или флешку.

2. Загрузите систему заражённого компьютера в безопасном режиме + командная строка (многократно нажимайте «F8» во время загрузки, в предложенном меню выберите «Безопасный режим с поддержкой командной строки» и подтвердите нажатием «Enter»).

3. Подождите загрузки системы и появления командной строки. Вставьте диск\флешку в компьютер.

4. Введите в командную строку «explorer» и нажмите «Enter». Должно открыться окно «Мой компьютер».

5. Запустите двойным щелчком Kaspersky Virus Removal Tool с флешки или диска.

6. Откройте вкладку «Ручное лечение», вставьте первый скрипт и нажмите «Выполнить». Затем то же самое проделайте с остальными скриптами.

SearchRootkit (true, true);

QuarantineFile ('Base.sys', 'CHQ=N');

QuarantineFile ('explorer.ex', 'CHQ=N');

QuarantineFile ('hpt3xx.sys', 'CHQ=N');

QuarantineFile ('C:\WINDOWS\system32\DRIVERS\AVGIDS Shim.Sys', 'CHQ=S');

QuarantineFile ('C:\WINDOWS\system32\drivers\cmudau .sys', 'CHQ=S');

QuarantineFile ('C:\WINDOWS\System32\Drivers\dump_n vatabus.sys', 'CHQ=S');

QuarantineFile ('C:\WINDOWS\system32\Drivers\SPT2Sp 50.sys', 'CHQ=S');

QuarantineFile ('C:\WINDOWS\system32\Drivers\usbVM3 1b.sys', 'CHQ=S');

QuarantineFile ('C:\WINDOWS\system32\DRIVERS\wg111v 2.sys', 'CHQ=S');

QuarantineFile ('C:\DOCUME~1\FE66~1\LOCALS~1\Temp\Y KI224.tmp', 'CHQ=S');

BC_QrFile ('C:\WINDOWS\System32\Drivers\dump_nvatab us.sys');

BC_QrFile ('C:\WINDOWS\system32\Drivers\SPT2Sp50.sy s');

BC_QrFile ('C:\WINDOWS\system32\Drivers\usbVM31b.sy s');

BC_QrFile ('C:\WINDOWS\system32\DRIVERS\wg111v2.sys ');

BC_QrFile ('C:\DOCUME~1\FE66~1\LOCALS~1\Temp\YKI224 .tmp');

BC_Activate;

RebootWindows (true);

end.

qfolder: string;

qname: string;

begin

qname := GetAVZDirectory + '...\Quarantine\quarantine.zip';

qfolder := ExtractFilePath (qname);

if (not DirectoryExists (qfolder)) then CreateDirectory (qfolder);

CreateQurantineArchive (qname);

ExecuteFile ('explorer.exe', qfolder, 1, 0, false);

end.

Executerepair (;

Executerepair (16);

ExecuteWizard ('TSW', 2, 2, true);

RebootWindows (true);

end.

ExecuteStdScr (3);

RebootWindows (true);

end.

11. Перезагрузите компьютер, если он не перезагрузится сам. Вирус должен быть обезврежен.

7 способ.

Существуют особенно хитрые и страшные разновидности вируса – они перезаписывают загрузочную часть диска, тем самым мешая вылечить компьютер описанными выше методами. В этом случае придётся прибегнуть к способу №7.

1. Вставьте в привод загрузочный диск Windows и перезагрузите компьютер, чтобы зайти в BIOS (многократно нажимайте «Del» во время загрузки, реже это могут быть клавиши «F10», «F12» или другие).

2. Найдите в BIOS раздел, в названии которого присутствует «Boot», и выберите ваш CD-ROM в качестве первого источника для загрузки.

3. Сохраните изменения и перезагрузите компьютер. Он загрузится с диска.

4. Устанавливать новую систему не нужно. Нажмите кнопку «R» для открытия консоли восстановления.

5. В предложенном списке выберите номер, под которым значится система, восстановление которой требуется выполнить (если нужная система первая в списке, нажмите «1» и «Enter»;

если консоль спросит о вашей уверенности в выборе, необходимо будет нажать «Y» и «Enter»).

6. Наберите команды «FIXBOOT» и «FIXMBR»

Надеюсь, что данные методы Вам помогли разблокировать Ваш Windows без лишних потерь денег и переустановки системы.

http://exesoft.net/article/158-udalenie-trojan-winlock.html — link

Подбираем код разблокировки trojan winlock

Захожу на самый первый сервис. Доктор Веб для поиска кода. К сожалению подобрать код раз блокировки по номеру телефона не удалось, начал подбор по изображениям:

Код раз блокировки Winlock Trojan как разблокировать Windows 7

Жмём по слову изображения и переходим на страничку с изображениями всех известных троянов и кодов их разблокировки. Я подробно описываю индивидуально лишь для своего случая версии вируса вы же ищите, чтобы изображение почти в точности совпадало с тем ,что есть в базе кодов на сайте Доктор Веб для вашего отдельного случая. Итак вот мой вирус Winlock как видим это: Trojan.Winlock.5293 И для разблокировки входа в Windows необходимо нажать на слово являются в тексте написанном на баннере. Это как бы и есть код разблокировки трояна.

Winlock Trojan как разблокировать Windows 7 код разблокировки

Нажали видим пошла загрузка Windows. В моё случае появился чёрный рабочий стол почти без признаков жизни и почему-то вход в библиотеку. Главное, что нам нужно найти это панель управления, архивация и восстановление системы, а так как меню пуск отсутствует напрочь воспользуемся поиском.

Winlock Trojan как восстановить Windows 7

Находим нужную нам по дате точку восстановления Windows. Под нужной я подразумеваю дату когда наша операционная система ещё не была поражена троянским вирусом Winlock. В этом вы должны быть твёрдо уверенны! Выбираем дату и жмём далее:

Winlock Trojan как восстановить Windows 7

Появляется окно подтверждения точки востановления, смело жмём готово! Вам придётся пережить ещё несколько трепетных мгновений связанных с откатом системы к прежним работоспособным параметрам. Наконец уходим на перезагрузку! И хвала всем святым, Windows загружается в обычном работоспособном состоянии, готовой исполнить любую вашу команду, об Winlock Trojan забываем как кошмарном сне!

Ещё раз напоминаю это не единственный способ борьбы с супостатом трояном. Существует ещё несколько способов обезвредить недруга. Но об этом в следующий раз.

Помогли ли вам мои советы? Жду ответа в комментариях!

Вот адрес одного из сервисов, которым можно воспользоваться: http://www.drweb.com/unlocker/index/?lng=ru

После каждой ручной операции строго рекомендуется делать полную проверку на вирусы. Практически у каждой вредоносной программы есть код копирования себя в другие места на жестком диске, поэтому велик шанс повторного ее запуска. Для лечения хорошо иметь под рукой работающий компьютер, но и без оного все получится, стоит только набраться терпения.

Иногда бывает что баннеры добавляют свои службы и удалить обычными методами их не получается, так как служба возвращает удаленные файлы. В таких случаях необходимо сперва избавиться от службы.

Примечания

1. При отсутствии загрузочных аварийно-восстановительных дисков можно подключить винчестер к другому ПК (заведомо исправному и чистому от вирусов!), удалить исполняемый файл (файлы) вируса, затем подключить винчестер к «родному» ПК и после загрузки ОС внести вышеуказанные изменения в Реестр.

2. Не следует отправлять деньги по указанным номерам, – ответа вы, скорее всего, не получите, просто подарите деньги вымогателям, создавшим информер.

3. Информер самостоятельно не устанавливается, – для его установки пользователю нужно кликнуть по ссылкам, предлагающим скачать или флеш-плеер, или «халяву», или порно, и санкционировать установку. Антивирус и брандмауэр зачастую в таких случаях помочь не могут, здесь одна надежда – на здравый рассудок пользователя (не ищи халявы – ее нет, не кликай по сомнительным и неизвестным ссылкам, и т.д.)!

4. Внимание! Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы!

5. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

6. Почаще делайте резервное копирование важной информации (см. Как избежать утраты информации?).

7. Отключите автозапуск компакт-дисков, съемных дисков и флешек (см. Windows: как отключить автозапуск компакт-дисков, съемных дисков и флешек?).

8. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!.